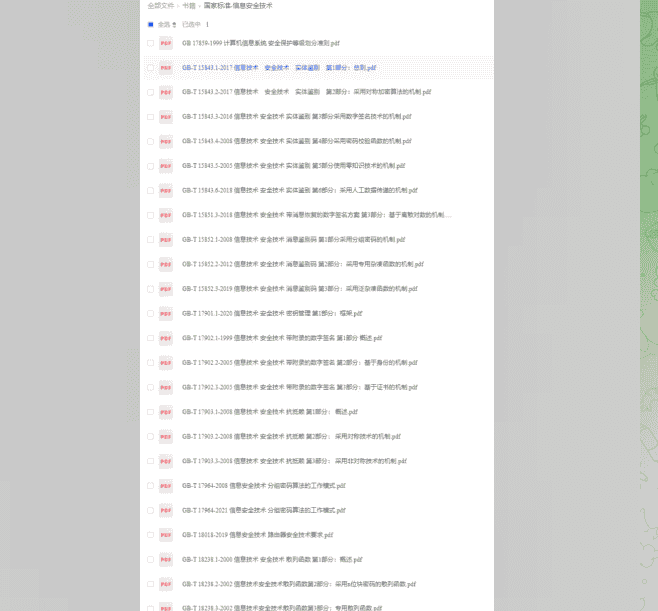

资源信息

资源名称:国家标准-信息安全技术全套90本标准

资源类型:资料

资源标签:GB标准#国家标准#信息安全标准#信息安全技术

资源来源:夸克网盘吧Kuakeba.com

资源简介

国家标准-信息安全技术全套98本标准,涵盖网络安全,数据安全,网络入侵,交换机,密钥安全等等

国家标准-信息安全技术├─ GB 17859-1999 计算机信息系统 安全保护等级划分准则.pdf├─ GB-T 15843.1-2017 信息技术 安全技术 实体鉴别 第1部分:总则.pdf├─ GB-T 15843.2-2017 信息技术 安全技术 实体鉴别 第2部分:采用对称加密算法的机制.pdf├─ GB-T 15843.3-2016 信息技术 安全技术 实体鉴别 第3部分采用数字签名技术的机制.pdf├─ GB-T 15843.4-2008 信息技术 安全技术 实体鉴别 第4部分采用密码校验函数的机制.pdf├─ GB-T 15843.5-2005 信息技术 安全技术 实体鉴别 第5部分使用零知识技术的机制.pdf├─ GB-T 15843.6-2018 信息技术 安全技术 实体鉴别 第6部分:采用人工数据传递的机制.pdf├─ GB-T 15851.3-2018 信息技术 安全技术 带消息恢复的数字签名方案 第3部分:基于离散对数的机制.pdf├─ GB-T 15852.1-2008 信息技术 安全技术 消息鉴别码 第1部分采用分组密码的机制.pdf├─ GB-T 15852.2-2012 信息技术 安全技术 消息鉴别码 第2部分:采用专用杂凑函数的机制.pdf├─ GB-T 15852.3-2019 信息技术 安全技术 消息鉴别码 第3部分:采用泛杂凑函数的机制.pdf├─ GB-T 17901.1-2020 信息技术 安全技术 密钥管理 第1部分:框架.pdf├─ GB-T 17902.1-1999 信息技术 安全技术 带附录的数字签名 第1部分 概述.pdf├─ GB-T 17902.2-2005 信息技术 安全技术 带附录的数字签名 第2部分:基于身份的机制.pdf├─ GB-T 17902.3-2005 信息技术 安全技术 带附录的数字签名 第3部分:基于证书的机制.pdf├─ GB-T 17903.1-2008 信息技术 安全技术 抗抵赖 第1部分: 概述.pdf├─ GB-T 17903.2-2008 信息技术 安全技术 抗抵赖 第2部分: 采用对称技术的机制.pdf├─ GB-T 17903.3-2008 信息技术 安全技术 抗抵赖 第3部分: 采用非对称技术的机制.pdf├─ GB-T 17964-2008 信息安全技术 分组密码算法的工作模式.pdf├─ GB-T 17964-2021 信息安全技术 分组密码算法的工作模式.pdf├─ GB-T 18018-2019 信息安全技术 路由器安全技术要求.pdf├─ GB-T 18238.1-2000 信息技术 安全技术 散列函数 第1部分:概述.pdf├─ GB-T 18238.2-2002 信息技术安全技术散列函数第2部分:采用n位块密码的散列函数.pdf├─ GB-T 18238.3-2002 信息技术安全技术散列函数第3部分:专用散列函数.pdf├─ GB-T 18336.1-2015 信息技术 安全技术 信息技术安全评估准则 第1部分:简介和一般模型.pdf├─ GB-T 18336.2-2015 信息技术 安全技术 信息技术安全评估准则 第2部分:安全功能组件.pdf├─ GB-T 18336.3-2015 信息技术 安全技术 信息技术安全评估准则 第3部分:安全保障组件.pdf├─ GB-T 19713-2005 信息技术 安全技术 公钥基础设施 在线证书状态协议.pdf├─ GB-T 19714-2005 信息技术 安全技术 公钥基础设施 证书管理协议.pdf├─ GB-T 19771-2005 信息技术 安全技术 公钥基础设施 PKI 组件最小互操作规范.pdf├─ GB-T 20008-2005 信息安全技术 操作系统安全评估准则.pdf├─ GB-T 20009-2019 信息安全技术 数据库管理系统安全评估准则.pdf├─ GB-T 20011-2005 信息安全技术 路由器安全评估准则.pdf├─ GB-T 20261-2020 信息安全技术 系统安全工程 能力成熟度模型.pdf├─ GB-T 20269-2006 信息安全技术 信息系统安全管理要求.pdf├─ GB-T 20270-2006 信息安全技术 网络基础安全技术要求.pdf├─ GB-T 20271-2006 信息安全技术 信息系统安全通用技术要求.pdf├─ GB-T 20272-2019 信息安全技术 操作系统安全技术要求.pdf├─ GB-T 20273-2019 信息安全技术 工业控制系统安全检查指南.pdf├─ GB-T 20274.1-2006 信息安全技术 信息系统安全保障评估框架 第一部分:简介和一般模型.pdf├─ GB-T 20274.2-2008 信息安全技术 信息系统安全保障评估框架 第2部分:技术保障.pdf├─ GB-T 20274.3-2008 信息安全技术 信息系统安全保障评估框架 第3部分:管理保障.pdf├─ GB-T 20274.4-2008 信息安全技术 信息系统安全保障评估框架 第4部分:工程保障.pdf├─ GB-T 20275-2013 信息安全技术 网络入侵检测系统技术要求和测试评价方法.pdf├─ GB-T 20275-2021 信息安全技术 网络入侵检测系统技术要求和测试评价方法.pdf├─ GB-T 20276-2016 信息安全技术 具有中央处理器的IC卡嵌入式软件安全技术要求.pdf├─ GB-T 20277-2015 信息安全技术 网络和终端隔离产品测试评价方法.pdf├─ GB-T 20278-2013 信息安全技术 网络脆弱性扫描产品安全技术要求.pdf├─ GB-T 20279-2015 信息安全技术 网络和终端隔离产品安全技术要求.pdf├─ GB-T 20280-2006 信息安全技术 网络脆弱性扫描产品测试评价方法.pdf├─ GB-T 20281-2020 信息安全技术 防火墙安全技术要求和测试评价方法.pdf├─ GB-T 20282-2006 信息安全技术 信息系统安全工程管理要求.pdf├─ GB-T 20283-2020 信息安全技术 保护轮廓和安全目标的产生指南.pdf├─ GB-T 20518-2018 信息安全技术 公钥基础设施 数字证书格式.pdf├─ GB-T 20520-2006 信息安全技术 公钥基础设施 时间戳规范.pdf├─ GB-T 20945-2013 信息安全技术 信息系统安全审计产品技术要求和测试评价方法.pdf├─ GB-T 20979-2019 信息安全技术 虹膜识别系统技术要求.pdf├─ GB-T 20984-2007 信息安全技术 信息安全风险评估规范.pdf├─ GB-T 20985.1-2017 信息技术 安全技术 信息安全事件管理 第1部分:事件管理原理.pdf├─ GB-T 20988-2007 信息安全技术 信息系统灾难恢复规范.pdf├─ GB-T 21050-2019 信息安全技术 网络交换机安全技术要求.pdf├─ GB-T 21052-2007 信息安全技术 信息系统物理安全技术要求.pdf├─ GB-T 21053-2007 信息安全技术 公共基础设施 PKI系统安全等级保护技术要求.pdf├─ GB-T 21054-2007 信息安全技术 公钥基础设施 PKI系统安全等级保护评估准则.pdf├─ GB-T 22186-2016 信息安全技术 具有中央处理器的IC卡芯片安全技术要求.pdf├─ GB-T 22239-2019 信息安全技术 网络安全等级保护基本要求.pdf├─ GB-T 22239-2019 信息安全技术 网络安全等级保护基本要求.xdf├─ GB-T 22240-2020 信息安全技术 网络安全等级保护定级指南.pdf├─ GB-T 24363-2009 信息安全技术 信息安全应急响应计划规范.pdf├─ GB-T 25056-2018 信息安全技术 证书认证系统密码及其相关安全技术规范.pdf├─ GB-T 25058-2019 信息安全技术 网络安全等级保护实施指南.xdf├─ GB-T 25061-2020 信息安全技术 XML数字签名语法与处理规范.pdf├─ GB-T 25062-2010 信息安全技术 鉴别与授权 基于角色的访问控制模型与管理规范.pdf├─ GB-T 25064-2010 信息安全技术 公钥基础设施 电子签名格式规范.pdf├─ GB-T 25065-2010 信息安全技术 公钥基础设施 签名生成应用程序的安全要求.pdf├─ GB-T 25066-2020 信息安全技术 信息安全产品类别与代码.pdf├─ GB-T 25067-2020 信息技术 安全技术 信息安全管理体系审核和认证机构要求.pdf├─ GB-T 25068.3-2010 信息技术 安全技术 IT网络安全 第3部分:使用安全网关的网间通信安全保护.pdf├─ GB-T 25068.4-2010 信息技术 安全技术 IT网络安全 第4部分:远程接入的安全保护.pdf├─ GB-T 25068.5-2010 信息技术 安全技术 IT网络安全 第5部分:使用虚拟专用网的跨网通信安全保护.pdf├─ GB-T 26855-2011 信息安全技术 公钥基础设施 证书策略与认证业务声明框架.pdf├─ GB-T 28447-2012 信息安全技术 电子认证服务机构运营管理规范.pdf├─ GB-T 28448-2019 信息安全技术 网络安全等级保护测评要求.pdf├─ GB-T 28448-2019 信息安全技术 网络安全等级保护测评要求.xdf├─ GB-T 28449-2018 信息安全技术 网络安全等级保护测评过程指南.pdf├─ GB-T 28450-2020 信息技术 安全技术 信息安全管理体系审核指南.pdf├─ GB-T 28451-2012 信息安全技术 网络型入侵防御产品技术要求和测试评价方法.pdf├─ GB-T 28452-2012 信息安全技术 应用软件系统通用安全技术要求.pdf├─ GB-T 28453-2012 信息安全技术 信息系统安全管理评估要求.pdf├─ GB-T 28454-2020 信息技术 安全技术 入侵检测和防御系统 IDPS的选择、部署和操作.pdf├─ GB-T 28455-2012 信息安全技术 引入可信第三方的实体鉴别及接入架构规范.pdf├─ GB-T 28456-2012 IPsec协议应用测试规范.pdf├─ GB-T 28457-2012 SSL协议应用测试规范.pdf├─ GB-T 28458-2020 信息安全技术 网络安全漏洞标识与描述规范.pdf├─ GB-T 29240-2012 信息安全技术 终端计算机通用安全技术要求与测试评价方法.pdf├─ GB-T 29241-2012 信息安全技术 公钥基础设施 PKI互操作性评估准则.pdf├─ GB-T 29242-2012 信息安全技术 鉴别与授权 安全断言标记语言.pdf├─ GB-T 29243-2012 信息安全技术 数字证书代理认证路径构造和代理验证规范.pdf├─ GB-T 29244-2012 信息安全技术 办公设备基本安全要求.pdf├─ GB-T 29245-2012 信息安全技术 政府部门信息安全管理基本要求.pdf├─ GB-T 29246-2017 信息技术 安全技术 信息安全管理体系 概述和词汇.pdf├─ GB-T 29765-2013 信息安全技术 数据备份与恢复产品技术要求与测试评价方法.pdf├─ GB-T 29765-2021 信息安全技术 数据备份与恢复产品技术要求与测试评价方法.pdf├─ GB-T 29766-2013 信息安全技术 网站数据恢复产品技术要求与测试评价方法.pdf├─ GB-T 29766-2021 信息安全技术 网站数据恢复产品技术要求与测试评价方法.pdf├─ GB-T 29767-2013 信息安全技术 公钥基础设施 桥CA体系证书分级规范.pdf├─ GB-T 29827-2013 信息安全技术 可信计算规范 可信平台主板功能接口.pdf├─ GB-T 29828-2013 信息安全技术 可信计算规范 可信连接架构.pdf├─ GB-T 29829-2013 信息安全技术 可信计算密码支撑平台功能与接口规范.pdf├─ GB-T 30270-2013 信息技术 安全技术 信息技术安全性评估方法.pdf├─ GB-T 30271-2013 信息安全技术 信息安全服务能力评估准则.pdf├─ GB-T 30272-2013 信息安全技术 公钥基础设施 标准一致性测试评价指南.pdf├─ GB-T 30272-2021 信息安全技术 公钥基础设施 标准符合性测评.pdf├─ GB-T 30273-2013 信息安全技术 信息系统安全保障通用评估指南.pdf├─ GB-T 30275-2013 信息安全技术 鉴别与授权 认证中间件框架与接口规范.pdf├─ GB-T 30276-2020 信息安全技术 网络安全漏洞管理规范.pdf├─ GB-T 30278-2013 信息安全技术 政务计算机终端核心配置规范.pdf├─ GB-T 30279-2020 信息安全技术 网络安全漏洞分类分级指南.pdf├─ GB-T 30280-2013 信息安全技术 鉴别与授权 地理空间可扩展访问控制置标语言.pdf├─ GB-T 30281-2013 信息安全技术 鉴别与授权 可扩展访问控制标记语言.pdf├─ GB-T 30282-2013 信息安全技术 反垃圾邮件产品技术要求和测试评价方法.pdf├─ GB-T 30283-2013 信息安全技术 信息安全服务 分类.pdf├─ GB-T 30284-2020 信息安全技术 移动通信智能终端操作系统安全技术要求.pdf├─ GB-T 30285-2013 信息安全技术 灾难恢复中心建设与运维管理规范.pdf├─ GB-T 31167-2014 信息安全技术 云计算服务安全指南.pdf├─ GB-T 31168-2014 信息安全技术 云计算服务安全能力要求.pdf├─ GB-T 31495.1-2015 信息安全技术 信息安全保障指标体系及评价方法 第1部分:概念和模型.pdf├─ GB-T 31495.2-2015 信息安全技术 信息安全保障指标体系及评价方法 第2部分:指标体系.pdf├─ GB-T 31495.3-2015 信息安全技术 信息安全保障指标体系及评价方法 第3部分:实施指南.pdf├─ GB-T 31496-2015 信息技术 安全技术 信息安全管理体系实施指南.pdf├─ GB-T 31497-2015 - ISO 27004-2009 信息技术 安全技术 信息安全管理 测量.pdf├─ GB-T 31497-2015 信息技术 安全技术 信息安全管理 测量.pdf├─ GB-T 31499-2015 信息安全技术 统一威胁管理产品技术要求和测试评价方法.pdf├─ GB-T 31500-2015 信息安全技术 存储介质数据恢复服务要求.pdf├─ GB-T 31501-2015 信息安全技术 鉴别与授权 授权应用程序判定接口规范.pdf├─ GB-T 31502-2015 信息安全技术 电子支付系统安全保护框架.pdf├─ GB-T 31503-2015 信息安全技术 电子文档加密与签名消息语法.pdf├─ GB-T 31504-2015 信息安全技术 鉴别与授权 数字身份信息服务框架规范.pdf├─ GB-T 31506-2015 信息安全技术 政府门户网站系统安全技术指南.pdf├─ GB-T 31507-2015 信息安全技术 智能卡通用安全检测指南.pdf├─ GB-T 31508-2015 信息安全技术 公钥基础设施 数字证书策略分类分级规范.pdf├─ GB-T 31509-2015 信息安全技术 信息安全风险评估实施指南.pdf├─ GB-T 31722-2015 信息技术 安全技术 信息安全风险管理.pdf├─ GB-T 32213-2015 信息安全技术 公钥基础设施 远程口令鉴别与密钥建立规范.pdf├─ GB-T 32905-2016 信息安全技术 SM3密码杂凑算法.pdf├─ GB-T 32907-2016 信息安全技术 SM4分组密码算法.pdf├─ GB-T 32914-2016 信息安全技术 信息安全服务提供方管理要求.pdf├─ GB-T 32915-2016 信息安全技术 二元序列随机性检测方法.pdf├─ GB-T 32918.1-2016 信息安全技术 SM2椭圆曲线公钥密码算法 第1部分:总则.pdf├─ GB-T 32918.2-2016 信息安全技术 SM2椭圆曲线公钥密码算法 第2部分:数字签名算法.pdf├─ GB-T 32918.3-2016 信息安全技术 SM2椭圆曲线公钥密码算法 第3部分:密钥交换协议.pdf├─ GB-T 32918.4-2016 信息安全技术 SM2椭圆曲线公钥密码算法 第4部分:公钥加密算法.pdf├─ GB-T 32918.5-2017 信息安全技术 SM2椭圆曲线公钥密码算法 第5部分:参数定义.pdf├─ GB-T 32919-2016 信息安全技术 工业控制 系统安全控制应用指南.pdf├─ GB-T 32920-2016 信息技术 安全技术 行业间和组织间通信的信息安全管理.pdf├─ GB-T 32921-2016 信息安全技术 信息技术产品供应方行为安全准则.pdf├─ GB-T 32922-2016 信息安全技术 IPSec VPN安全接入基本要求与实施指南.pdf├─ GB-T 32923-2016 信息技术 安全技术 信息安全治理 .pdf├─ GB-T 32924-2016 信息安全技术 网络安全预警指南.pdf├─ GB-T 32925-2016 信息安全技术 政府联网计算机终端安全管理基本要求.pdf├─ GB-T 32926-2016 信息安全技术 政府部门信息技术服务外包信息安全管理规范.pdf├─ GB-T 32927-2016 信息安全技术 移动智能终端安全架构.pdf├─ GB-T 33131-2016 信息安全技术 基于IPSec的IP存储网络安全技术要求.pdf├─ GB-T 33132-2016 信息安全技术 信息安全风险处理实施指南.pdf├─ GB-T 33133.1-2016 信息安全技术 祖冲之序列密码算法 第1部分:算法描述.pdf├─ GB-T 33133.2-2021 信息安全技术 祖冲之序列密码算法 第2部分:保密性算法.pdf├─ GB-T 33133.3-2021 信息安全技术 祖冲之序列密码算法 第3部分:完整性算法.pdf├─ GB-T 33134-2016 信息安全技术 公共域名服务系统安全要求.pdf├─ GB-T 33560-2017 信息安全技术 密码应用标识规范.pdf├─ GB-T 33562-2017 信息安全技术 安全域名系统实施指南.pdf├─ GB-T 33563-2017 信息安全技术 无线局域网客户端安全技术要求(评估保障级2级增强).pdf├─ GB-T 33565-2017 信息安全技术 无线局域网接入系统安全技术要求(评估保障级2级增强.pdf├─ GB-T 33746.1-2017 近场通信 NFC安全技术要求 第1部分:NFCIP-1安全服务和协议.pdf├─ GB-T 33746.2-2017 近场通信 NFC安全技术要求 第2部分:安全机制要求.pdf├─ GB-T 34095-2017 信息安全技术 用于电子支付的基于近距离无线通信的移动终端安全技术要求.pdf├─ GB-T 34942-2017 信息安全技术 云计算服务安全能力评估方法.pdf├─ GB-T 34953.1-2017 信息技术 安全技术 匿名实体鉴别 第1部分总则.pdf├─ GB-T 34953.2-2018 信息技术 安全技术匿名实体鉴别 第2部分:基于群组公钥签名的机制.pdf├─ GB-T 34953.4-2020 信息技术 安全技术 匿名实体鉴别 第4部分:基于弱秘密的机制.pdf├─ GB-T 34960.1-2017 信息技术服务 治理 第1部分:通用要求.pdf├─ GB-T 34960.2-2017 信息技术服务 治理 第2部分:实施指南.pdf├─ GB-T 34960.3-2017 信息技术服务 治理 第3部分:绩效评价.pdf├─ GB-T 34960.4-2017 信息技术服务 治理 第4部分:审计导则.pdf├─ GB-T 34960.5-2018 信息技术服务 治理 第5部分:数据治理规范.pdf├─ GB-T 34975-2017 信息安全技术 移动智能终端应用软件安全技术要求和测试评价方法.pdf├─ GB-T 34976-2017 信息安全技术 移动智能终端操作系统安全技术要求和测试评价方法.pdf├─ GB-T 34977-2017 信息安全技术 移动智能终端数据存储安全技术要求与测试评价方法.pdf├─ GB-T 34978-2017 信息安全技术 移动智能终端个人信息保护技术要求.pdf├─ GB-T 34990-2017 信息安全技术 信息系统安全管理平台技术要求和测试评价方法.pdf├─ GB-T 35101-2017 信息安全技术 智能卡读写机具安全技术要求(EAL4增强).pdf├─ GB-T 35273-2020 信息安全技术 个人信息安全规范.pdf├─ GB-T 35274-2017 信息安全技术 大数据服务安全能力要求.pdf├─ GB-T 35275-2017 信息安全技术 SM2密码算法加密签名消息语法规范.pdf├─ GB-T 35276-2017 信息安全技术 SM2密码算法使用规范.pdf├─ GB-T 35277-2017 信息安全技术 防病毒网关安全技术要求和测试评价方法.pdf├─ GB-T 35278-2017 信息安全技术 移动终端安全保护技术要求.pdf├─ GB-T 35279-2017 信息安全技术 云计算安全参考架构.pdf├─ GB-T 35280-2017 信息安全技术 信息技术产品安全检测机构条件和行为准则.pdf├─ GB-T 35281-2017 信息安全技术 移动互联网应用服务器安全技术要求.pdf├─ GB-T 35282-2017 信息安全技术 电子政务移动办公系统安全技术规范.pdf├─ GB-T 35283-2017 信息安全技术 计算机终端核心配置基线结构规范.pdf├─ GB-T 35284-2017 信息安全技术 网站身份和系统安全要求与评估方法.pdf├─ GB-T 35285-2017 信息安全技术 公钥基础设施 基于数字证书的可靠电子签名生成及验证技术要求.pdf├─ GB-T 35286-2017 信息安全技术 低速无线个域网空口安全测试规范.pdf├─ GB-T 35287-2017 信息安全技术 网站可信标识技术指南.pdf├─ GB-T 35288-2017 信息安全技术 电子认证服务机构从业人员岗位技能规范.pdf├─ GB-T 35289-2017 信息安全技术 电子认证服务机构服务质量规范.pdf├─ GB-T 35290-2017 信息安全技术 射频识别(RFID)系统通用安全技术要求.pdf├─ GB-T 35291-2017 信息安全技术 智能密码钥匙应用接口规范.pdf├─ GB-T 36074.2-2018 信息技术服务 服务管理 第2部分:实施指南.pdf├─ GB-T 36074.3-2019 信息技术服务 服务管理 第3部分:技术要求.pdf├─ GB-T 36322-2018 信息安全技术 密码设备应用接口规范.pdf├─ GB-T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf├─ GB-T 36324-2018 信息安全技术 工业控制系统信息安全分级规范.pdf├─ GB-T 36466-2018 信息安全技术 工业控制系统风险评估实施指南.pdf├─ GB-T 36470-2018 信息安全技术 工业控制系统现场测控设备通用安全功能要求.pdf├─ GB-T 36618-2018 信息安全技术 金融信息服务安全规范.pdf├─ GB-T 36619-2018 信息安全技术 政务和公益机构域名命名规范.pdf├─ GB-T 36624-2018 信息技术 安全技术 可鉴别的加密机制.pdf├─ GB-T 36626-2018 信息安全技术 信息系统安全运维管理指南.pdf├─ GB-T 36627-2018 信息安全技术 网络安全等级保护测试评估技术指南.pdf├─ GB-T 36629.1-2018 信息安全技术 公民网络电子身份标识安全技术要求 第1部分:读写机具安全技术要求.pdf├─ GB-T 36629.2-2018 信息安全技术 公民网络电子身份标识安全技术要求 第2部分:载体安全技术要求.pdf├─ GB-T 36629.3-2018 信息安全技术 公民网络电子身份标识安全技术要求 第3部分:验证服务消息及其处理规则.pdf├─ GB-T 36630.1-2018 信息安全技术 信息技术产品安全可控评价指标 第1部分:总则.pdf├─ GB-T 36630.2-2018 信息安全技术 信息技术产品安全可控评价指标 第2部分:中央处理器.pdf├─ GB-T 36630.3-2018 信息安全技术 信息技术产品安全可控评价指标 第3部分:操作系统.pdf├─ GB-T 36630.4-2018 信息安全技术 信息技术产品安全可控评价指标 第4部分:办公套件.pdf├─ GB-T 36630.5-2018 信息安全技术 信息技术产品安全可控评价指标 第5部分:通用计算机.pdf├─ GB-T 36631-2018 信息安全技术 时间戳策略和时间戳业务操作规则.pdf├─ GB-T 36632-2018 信息安全技术 公民网络电子身份标识格式规范.pdf├─ GB-T 36633-2018 信息安全技术 网络用户身份鉴别技术指南.pdf├─ GB-T 36635-2018 信息安全技术 网络安全监测基本要求与实施指南.pdf├─ GB-T 36637-2018 信息安全技术 ICT供应链安全风险管理指南.pdf├─ GB-T 36639-2018 信息安全技术 可信计算规范 服务器可信支撑平台.pdf├─ GB-T 36643-2018 信息安全技术 网络安全威胁信息格式规范.pdf├─ GB-T 36644-2018 信息安全技术 数字签名应用安全证明获取方法.pdf├─ GB-T 36651-2018 信息安全技术 基于可信环境的生物特征识别身份鉴别协议框架.pdf├─ GB-T 36950-2018 信息安全技术 智能卡安全技术要求(EAL4 ).pdf├─ GB-T 36951-2018 信息安全技术 物联网感知终端应用安全技术要求.pdf├─ GB-T 36957-2018 信息安全技术 灾难恢复服务要求.pdf├─ GB-T 36958-2018 信息安全技术 网络安全等级保护安全管理中心技术要求.pdf├─ GB-T 36959-2018 信息安全技术 网络安全等级保护测评机构能力要求和评估规范.pdf├─ GB-T 36960-2018 信息安全技术 鉴别与授权 访问控制中间件框架与接口.pdf├─ GB-T 36968-2018 信息安全技术 IPSec VPN技术规范.pdf├─ GB-T 36968-2018 信息安全技术 IPSec VPN技术规范.xdf├─ GB-T 37002-2018 信息安全技术 电子邮件系统安全技术要求.pdf├─ GB-T 37024-2018 信息安全技术 物联网感知层网关安全技术要求.pdf├─ GB-T 37025-2018 信息安全技术 物联网数据传输安全技术要求.pdf├─ GB-T 37027-2018 信息安全技术 网络攻击定义及描述规范.pdf├─ GB-T 37033.1-2018 信息安全技术 射频识别系统密码应用技术要求 第1部分:密码安全保护框架及安全级别.pdf├─ GB-T 37033.2-2018 信息安全技术 射频识别系统密码应用技术要求 第2部分:电子标签与读写器及其通信密码应用技术要求.pdf├─ GB-T 37033.3-2018 信息安全技术 射频识别系统密码应用技术要求 第3部分:密钥管理技术要求.pdf├─ GB-T 37044-2018 信息安全技术 物联网安全参考模型及通用要求.pdf├─ GB-T 37046-2018 信息安全技术 灾难恢复服务能力评估准则.pdf├─ GB-T 37076-2018 信息安全技术 指纹识别系统技术要求.pdf├─ GB-T 37090-2018 信息安全技术 病毒防治产品安全技术要求和测试评价方法.pdf├─ GB-T 37091-2018 信息安全技术 安全办公U盘安全技术要求.pdf├─ GB-T 37092-2018 信息安全技术 密码模块安全要求.pdf├─ GB-T 37093-2018 信息安全技术 物联网感知层接入通信网的安全要求.pdf├─ GB-T 37094-2018 信息安全技术 办公信息系统安全管理要求.pdf├─ GB-T 37095-2018 信息安全技术 办公信息系统安全基本技术要求.pdf├─ GB-T 37096-2018 信息安全技术 办公信息系统安全测试规范.pdf├─ GB-T 37931-2019 信息安全技术 Web应用安全检测系统安全技术要求和测试评价方法.pdf├─ GB-T 37932-2019 信息安全技术 数据交易服务安全要求.pdf├─ GB-T 37933-2019 信息安全技术 工业控制系统专用防火墙技术要求.pdf├─ GB-T 37934-2019 信息安全技术 工业控制网络安全隔离与信息交换系统安全技术要求.pdf├─ GB-T 37935-2019 信息安全技术 可信计算规范 可信软件基.pdf├─ GB-T 37939-2019 信息安全技术 网络存储安全技术要求.pdf├─ GB-T 37941-2019 信息安全技术 工业控制系统网络审计产品安全技术要求.pdf├─ GB-T 37950-2019 信息安全技术 桌面云安全技术要求.pdf├─ GB-T 37952-2019 信息安全技术 移动终端安全管理平台技术要求.pdf├─ GB-T 37953-2019 信息安全技术 工业控制网络监测安全技术要求及测试评价方法.pdf├─ GB-T 37954-2019 信息安全技术 工业控制系统漏洞检测产品技术要求及测试评价方法.pdf├─ GB-T 37955-2019 信息安全技术 数控网络安全技术要求.pdf├─ GB-T 37956-2019 信息安全技术 网站安全云防护平台技术要求.pdf├─ GB-T 37962-2019 信息安全技术 工业控制系统产品信息安全通用评估准则.pdf├─ GB-T 37964-2019 信息安全技术 个人信息去标识化指南.pdf├─ GB-T 37971-2019 信息安全技术 智慧城市安全体系框架.pdf├─ GB-T 37972-2019 信息安全技术 云计算服务运行监管框架.pdf├─ GB-T 37973-2019 信息安全技术 大数据安全管理指南.pdf├─ GB-T 37980-2019 信息安全技术 工业控制系统安全检查指南.pdf├─ GB-T 37988-2019 信息安全技术 数据安全能力成熟度模型.pdf├─ GB-T 38249-2019 信息安全技术 政府网站云计算服务安全指南.pdf├─ GB-T 38540-2020 信息安全技术 安全电子签章密码技术规范.pdf├─ GB-T 38541-2020 信息安全技术 电子文件密码应用指南.pdf├─ GB-T 38542-2020 信息安全技术 基于生物特征识别的移动智能终端身份鉴别技术框架.pdf├─ GB-T 38556-2020 信息安全技术 动态口令密码应用技术规范.pdf├─ GB-T 38558-2020 信息安全技术 办公设备安全测试方法.pdf├─ GB-T 38561-2020 信息安全技术 网络安全管理支撑系统技术要求.pdf├─ GB-T 38625-2020 信息安全技术 密码模块安全检测要求.pdf├─ GB-T 38625-2020 信息安全技术 密码模块安全检测要求.xdf├─ GB-T 38626-2020 信息安全技术 智能联网设备口令保护指南.pdf├─ GB-T 38628-2020 信息安全技术 汽车电子系统网络安全指南.pdf├─ GB-T 38629-2020 信息安全技术 签名验签服务器技术规范.pdf├─ GB-T 38631-2020 信息技术 安全技术 GB∕T 22080具体行业应用 要求.pdf├─ GB-T 38632-2020-信息安全技术 智能音视频采集设备应用安全要求.pdf├─ GB-T 38635.1-2020 信息安全技术 SM9标识密码算法 第1部分:总则.pdf├─ GB-T 38635.2-2020 信息安全技术 SM9标识密码算法 第2部分:算法.pdf├─ GB-T 38636-2020 信息安全技术 传输层密码协议(TLCP).pdf├─ GB-T 38638-2020 信息安全技术 可信计算 可信计算体系结构.pdf├─ GB-T 38644-2020 信息安全技术 可信计算 可信连接测试方法.pdf├─ GB-T 38645-2020 信息安全技术 网络安全事件应急演练指南.pdf├─ GB-T 38646-2020 信息安全技术 移动签名服务技术要求.pdf├─ GB-T 38647.1-2020 信息技术 安全技术 匿名数字签名 第1部分:总则.pdf├─ GB-T 38647.2-2020 信息技术 安全技术 匿名数字签名 第2部分:采用群组公钥的机制.pdf├─ GB-T 38648-2020 信息安全技术 蓝牙安全指南.pdf├─ GB-T 38671-2020 信息安全技术 远程人脸识别系统技术要求.pdf├─ GB-T 38674-2020 信息安全技术 应用软件安全编程指南.pdf├─ GB-T 39205-2020 信息安全技术 轻量级鉴别与访问控制机制.pdf├─ GB-T 39276-2020 信息安全技术 网络产品和服务安全通用要求.pdf├─ GB-T 39335-2020 信息安全技术 个人信息安全影响评估指南.pdf├─ GB-T 39412-2020 信息安全技术 代码安全审计规范.pdf├─ GB-T 39477-2020 信息安全技术 政务信息共享 数据安全技术要求.pdf├─ GB-T 39680-2020 信息安全技术 服务器安全技术要求和测评准则.pdf├─ GB-T 39786-2021 信息安全技术 信息系统密码应用基本要求.pdf├─ GB-T 40218-2021 工业通信网络 网络和系统安全 工业自动化和控制系统信息安全技术.pdf├─ GB-T 40645-2021 信息安全技术 互联网信息服务安全通用要求.pdf├─ GB-T 40650-2021 信息安全技术 可信计算规范 可信平台控制模块.pdf├─ GB-T 40652-2021 信息安全技术 恶意软件事件预防和处理指南.pdf├─ GB-T 40813-2021 信息安全技术 工业控制系统安全防护技术要求和测试评价方法.pdf├─ GB-T 52069-2010 信息安全技术 术语.pdf├─ GB-Z 19717-2005 基于多用途互联网邮件扩展 MIME的安全报文交换.pdf├─ GB-Z 20986-2007 信息安全技术 信息安全事件分类分级指南.pdf├─ GB-Z 24294.1-2018 信息安全技术 基于互联网电子政务信息安全实施指南 第1部分:总则.pdf├─ GB-Z 24294.2-2017 信息安全技术 基于互联网电子政务信息安全实施指南 第2部分:接入控制与安全交换.pdf├─ GB-Z 24294.3-2017 信息安全技术 基于互联网电子政务信息安全实施指南 第3部分身份认证与授权管理.pdf├─ GB-Z 24294.4-2017 信息安全技术 基于互联网电子政务信息安全实施指南 第4部分:终端安全防护.pdf├─ GB-Z 24364-2009 信息安全技术 信息安全风险管理指南.pdf├─ GB-Z 28828-2012 信息安全技术 公共及商用服务信息系统个人信息保护指南.pdf├─ GB-Z 29830.1-2013 信息技术 安全技术 信息技术安全保障框架 第1部分:综述和框架.pdf├─ GB-Z 29830.2-2013 信息技术 安全技术 信息技术安全保障框架 第2部分:保障方法.pdf├─ GB-Z 29830.3-2013 信息技术 安全技术 信息技术安全保障框架 第3部分:保障方法分析.pdf├─ GB-Z 30286-2013 信息安全技术 信息系统保护轮廓和信息系统安全目标产生指南.pdf├─ GB-Z 32906-2016 信息安全技术 中小电子商务企业信息安全建设指南.pdf├─ GB-Z 32916-2016 信息安全技术 信息安全控制措施审核员指南.pdf├─ GB-Z 38649-2020 信息安全技术 智慧城市建设信息安全保障指南.pdf├─ GM-T 0001.1-2012 祖冲之序列密码算法:第1部分:算法描述.pdf├─ GM-T 0001.2-2012 祖冲之序列密码算法:第2部分:基于祖冲之算法的机密性算法.pdf├─ GM-T 0001.3-2012 祖冲之序列密码算法:第3部分:基于祖冲之算法的完整性算法.pdf├─ GM-T 0002-2012 SM4分组密码算法.pdf├─ GM-T 0003.1-2012 SM2椭圆曲线公钥密码算法第1部分:总则.pdf├─ GM-T 0003.2-2012 SM2椭圆曲线公钥密码算法第2部分:数字签名算法.pdf├─ GM-T 0003.3-2012 SM2椭圆曲线公钥密码算法第3部分:密钥交换协议.pdf├─ GM-T 0003.4-2012 SM2椭圆曲线公钥密码算法第4部分:公钥加密算法.pdf├─ GM-T 0003.5-2012 SM2椭圆曲线公钥密码算法第5部分:参数定义.pdf├─ GM-T 0004-2012 SM3密码杂凑算法.pdf├─ GM-T 0005-2012 随机性检测规范.pdf├─ GM-T 0006-2012 密码应用标识规范.pdf├─ GM-T 0008-2012 安全芯片密码检测准则.pdf├─ GM-T 0009-2012 SM2密码算法使用规范.pdf├─ GM-T 0010-2012 SM2密码算法加密签名消息语法规范.pdf├─ GM-T 0011-2012 可信计算 可信密码支撑平台功能与接口规范.pdf├─ GM-T 0012-2020 可信计算 可信密码模块接口规范.pdf├─ GM-T 0013-2012 可信计算 可信密码模块符合性检测规范.pdf├─ GM-T 0014-2012 数字证书认证系统密码协议规范.pdf├─ GM-T 0015-2012 基于SM2密码算法的数字证书格式规范.pdf├─ GM-T 0016-2012 智能密码钥匙密码应用接口规范.pdf├─ GM-T 0017-2012 智能密码钥匙密码应用接口数据格式规范.pdf├─ GM-T 0018-2012 密码设备应用接口规范.pdf├─ GM-T 0019-2012 通用密码服务接口规范.pdf├─ GM-T 0020-2012 证书应用综合服务接口规范.pdf├─ GM-T 0021-2012 动态口令密码应用技术规范.pdf├─ GM-T 0022-2014 IPSec VPN技术规范.pdf├─ GM-T 0023-2014 IPSec VPN网关产品规范.pdf├─ GM-T 0024-2014 SSL VPN技术规范.pdf├─ GM-T 0025-2014 SSL VPN网关产品规范.pdf├─ GM-T 0026-2014 安全认证网关产品规范.pdf├─ GM-T 0027-2014 智能密码钥匙技术规范.pdf├─ GM-T 0028-2014 密码模块安全技术要求.pdf├─ GM-T 0029-2014 签名验签服务器技术规范.pdf├─ GM-T 0030-2014 服务器密码机技术规范.pdf├─ GM-T 0031-2014 安全电子签章密码技术规范.pdf├─ GM-T 0032-2014 基于角色的授权与访问控制技术规范.pdf├─ GM-T 0033-2014 时间戳接口规范.pdf├─ GM-T 0034-2014 基于SM2密码算法的证书认证系统密码及其相关安全技术规范.pdf├─ GM-T 0035.1-2014 射频识别系统密码应用技术要求 第1部分:密码安全保护框架及安全级别.pdf├─ GM-T 0035.2-2014 射频识别系统密码应用技术要求 第2部分:电子标签芯片密码应用技术要求.pdf├─ GM-T 0035.3-2014 射频识别系统密码应用技术要求 第3部分:读写器密码应用技术要求.pdf├─ GM-T 0035.4-2014 射频识别系统密码应用技术要求 第4部分:电子标签与读写器通信密码应用技术要求.pdf├─ GM-T 0035.5-2014 射频识别系统密码应用技术要求 第5部分:密钥管理技术要求.pdf├─ GM-T 0036-2014 采用非接触卡的门禁系统密码应用技术指南.pdf├─ GM-T 0037-2014 证书认证系统检测规范.pdf├─ GM-T 0038-2014 证书认证密钥管理系统检测规范.pdf├─ GM-T 0039-2015 密码模块安全检测要求.pdf├─ GM-T 0040-2015 射频识别标签模块密码检测准则.pdf├─ GM-T 0041-2015 智能IC卡密码检测规范.pdf├─ GM-T 0042-2015 三元对等密码安全协议测试规范.pdf├─ GM-T 0043-2015 数字证书互操作检测规范.pdf├─ GM-T 0044.1-2016 SM9标识密码算法 第1部分:总则.pdf├─ GM-T 0044.2-2016 SM9标识密码算法 第2部分:数字签名算法.pdf├─ GM-T 0044.3-2016 SM9标识密码算法 第3部分:密钥交换协议.pdf├─ GM-T 0044.4-2016 SM9标识密码算法 第4部分:密钥封装机制和公钥加密算法.pdf├─ GM-T 0044.5-2016 SM9标识密码算法 第5部分:参数定义.pdf├─ GM-T 0045-2016 金融数据密码技术规范.pdf├─ GM-T 0046-2016 金融数据密码机检测规范.pdf├─ GM-T 0047-2016 安全电子签章密码检测规范.pdf├─ GM-T 0048-2016 智能密码钥匙密码检测规范.pdf├─ GM-T 0049-2016 密码键盘检测规范.pdf├─ GM-T 0050-2016 密码设备管理 设备管理技术规范.pdf├─ GM-T 0051-2016 密码设备管理 对称密钥管理技术规范.pdf├─ GM-T 0052-2016 密码设备管理 VPN设备监察管理规范.pdf├─ GM-T 0053-2016 密码设备管理 远程监控与合规性检验数据接口规范.pdf├─ GM-T 0054-2018 信息系统密码应用基本要求.pdf├─ GM-T 0055-2018 电子文件密码应用技术规范.pdf├─ GM-T 0056-2018 多应用载体密码应用接口规范.pdf├─ GM-T 0057-2018 基于IBC技术的身份鉴别规范.pdf├─ GM-T 0058-2018 可信计算 TCM服务模块接口规范.pdf├─ GM-T 0059-2018 服务器密码机检测规范.pdf├─ GM-T 0060-2018 签名验服务器检测规范.pdf├─ GM-T 0061-2018 动态口令密码应用检测规范.pdf├─ GM-T 0062-2018 密码产品随机数检测要求.pdf├─ GM-T 0063-2018 智能密码钥匙密码应用接口检测规范.pdf├─ GM-T 0064-2018 限域通信(RCC)密码检测要求.pdf├─ GM-T 0065-2019 商用密码产品生产和保障能力建设规范.pdf├─ GM-T 0066-2019 商用密码产品生产和保障能力建设实施指南.pdf├─ GM-T 0067-2019 基于数字证书的身份鉴别接口规范.pdf├─ GM-T 0068-2019 开放的第三方资源授权协议框架.pdf├─ GM-T 0069-2019 开放的身份鉴别框架.pdf├─ GM-T 0070-2019 电子保单密码应用技术要求.pdf├─ GM-T 0071-2019 电子文件密码应用指南.pdf├─ GM-T 0072-2019 远程移动支付密码应用技术要求.pdf├─ GM-T 0073-2019 手机银行信息系统密码应用技术要求.pdf├─ GM-T 0074-2019 网上银行密码应用技术要求.pdf├─ GM-T 0075-2019 银行信贷信息系统密码应用技术要求.pdf├─ GM-T 0076-2019 银行卡信息系统密码应用技术要求.pdf├─ GM-T 0077-2019 银行核心信息系统密码应用技术要求.pdf├─ GM-T 0078-2020 密码随机数生成模块设计指南.pdf├─ GM-T 0079-2020 可信计算平台直接匿名证明规范.pdf├─ GM-T 0080-2020 SM9密码算法使用规范.pdf├─ GM-T 0081-2020 SM9密码算法加密签名消息语法规范.pdf├─ GM-T 0082-2020 可信密码模块保护轮廓.pdf├─ GM-T 0083-2020 密码模块非入侵式攻击缓解技术指南.pdf├─ GM-T 0084-2020 密码模块物理攻击缓解技术指南.pdf├─ GM-T 0085-2020 基于SM9标识密码算法的技术体系框架.pdf├─ GM-T 0086-2020 基于SM9标识密码算法的密钥管理系统技术规范.pdf├─ GM-T 0087-2020 浏览器密码应用接口规范.pdf├─ GM-T 0088-2020 云服务器密码机管理接口规范.pdf├─ GM-T 0089-2020 简单证书注册协议规范.pdf├─ GM-T 0090-2020 标识密码应用标识格式规范.pdf├─ GM-T 0091-2020 基于口令的密钥派生规范.pdf├─ GM-T 0092-2020 基于SM2算法的证书申请语法规范.pdf├─ GM-T 0093-2020 证书与密钥交换格式规范.pdf├─ GM-T 0094-2020 公钥密码应用技术体系框架规范.pdf├─ GM-T 0095-2020 电子招投标密码应用技术要求.pdf├─ GM-T 0096-2020 射频识别防伪系统密码应用指南.pdf├─ GM-T 0097-2020 射频识别电子标签统一名称解析服务安全技术规范.pdf├─ GM-T 0098-2020 基于IP网络的加密语音通信密码技术规范.pdf├─ GM-T 0099-2020 开放式版式文档密码应用技术规范.pdf├─ GM-T 0100-2020 人工确权型数字签名密码应用技术要求.pdf├─ GM-T 0101-2020 近场通信密码安全协议检测规范.pdf├─ GM-T 0102-2020 密码设备应用接口符合性检测规范.pdf├─ GM-Y 5001-2021 密码标准使用指南.pdf├─ GM-Y 5002-2018 云计算身份鉴别服务密码标准体系.pdf├─ GM-Z 0001—2013 密码术语.pdf├─ GW0013-2017 国家电子政务外网 政务云安全要求.pdf├─ GW0014-2017 国家电子政务工程项目 应用软件第三方测试规范.pdf├─ GW0101-2014 国家电子政务外网 信息安全标准体系框架.pdf├─ GW0102-2014 国家电子政务外网 信息安全标准化规范性要求.pdf├─ GW0103-2014 国家电子政务外网 安全等级保护基本要求.pdf├─ GW0104-2014 国家电子政务外网 安全等级保护实施指南.pdf├─ GW0201-2011 国家电子政务外网 IPSec VPN安全接入技术要求与实施指南.pdf├─ GW0202-2014 国家电子政务外网 安全接入平台技术规范.pdf├─ GW0203-2014 国家电子政务外网 安全监测体系技术规范与实施指南.pdf├─ GW0204-2014 国家电子政务外网 安全管理系统技术要求与接口规范.pdf├─ GW0205-2014 国家电子政务外网 跨网数据安全交换技术要求与实施指南.pdf├─ GW0206-2014 国家电子政务外网 接入政务外网的局域网安全技术规范.pdf├─ 『信息安全技术』.txt├─ 更多专业资料请关注公众号信息安全动态.jpg└─ 稻壳阅读器安装程序.exe有问题及时联系站长,QQ:1441826137

更多优质资源在QQ群里,可以进群领取:902992548~

© 版权声明

THE END